Multi-Faktor-Authentifizierung

Die Webseite wird während der Pilotphase aktualisiert. Updateverlauf (eventuell muss die Seite neue geladen werden)

===== Pilotphase ======

Beim Thema IT-Sicherheit spielt das Anmeldeverfahren an IT-Diensten eine zentrale Rolle, um sich vor Datendiebstahl und Sicherheitsangriffen zu schützen. Die bisherige Anmeldung an den IT-Diensten der JMU, die auf der klassischen Kombination aus Anmeldename und Passwort basiert, bietet in Zeiten von Cyberkriminalität keinen ausreichenden Schutz mehr.

Für einen verbesserten Schutz wird daher an der JMU die Multi-Faktor-Authentifizierung (MFA) sukzessive für die Anmeldung an IT-Diensten eingeführt. Shibboleth/WueLogin wird das erste Verfahren sein, das auf MFA umgestellt wird.

Die MFA erfordert bei der Anmeldung zusätzlich zu Ihrem Anmeldenamen und Passwort noch die Authentifizierung über einen weiteren Sicherheitfaktor, den Sie vorher eingerichtet haben.

Welche Sicherheitsfaktoren können verwendet werden?

Microsoft Authenticator App

App auf Smartphone oder Tablet

Der vom RZ empfohlene Sicherheitsfaktor

YubiKey

Hardware Sicherheitsschlüssel

USB-Anschluss

TOTP

6-stelliger Sicherheitscode

mit einer App Ihrer Wahl auf dem Smarphone oder Tablet

Hinweise

Die Microsoft Authenticator App ist der von uns empfohlene Sicherheitsfaktor. Die App ist einfach zu bedienen und funktioniert zuverlässig. Die App kann auf dienstlichen und privaten Smartphones genutzt werden. Für die Anmeldung an den IT-Diensten braucht man sein Smartphone, was zwischenzeitlich jeder bei sich hat. Gleiches gilt auch für Apps mit TOTP-Verfahren.

Sicherheitsschlüssel YubiKey: wenn bei Ihnen die Nutzung einer MFA App auf dem Smartphone nicht möglich ist, können Sie den YubiKey als Sicherheitsfaktor einrichten. Bedenken Sie, dass Sie den YubiKey zur Anmeldung an IT-Diensten dann stets bei sich haben müssen. Nutzen Sie den YubiKey als einzigen Sicherheitsfaktor, brauchen Sie zum Einrichten einen befristeten Zugangspass, der vom IT-Support für Sie ausgestellt werden muss.

Um zwei unterschiedliche Sicherheitsfaktoren zu haben, können Sie zusätzlich zur Authenticator App (oder App mit TOTP-Verfahren) noch einen YubiKey registrieren. Richten Sie bitte zuerst die App ein und erst danach den YubiKey. Im umgekehrten Fall (also erst YubiKey und dann App) brauchen Sie einen befristeten Zugriffspass, der vom IT-Support für Sie ausgestellt werden muss.

Alternativ können Sie die Authenticator App (oder App mit TOTP-Verfahren) auf einem weiteren Mobilgerät wie z.B. Tablet oder zweitem Smartphone installieren.

Anleitungen und wichtige Links

- Einrichten der Microsoft Authenticator App

- Einrichten des YubiKey

- Einrichten von TOTP

Link zu Microsoft Sicherheitseinstellungen: - Sicherheitsinformationen oder

- aka.ms/mysecurityinfo oder

- go.uniwue.de/o365 - rechts oben auf Ihr Profil klicken - Konto anzeigen - links im Menü auf Security-Info)

Befristeter Zugriffspass (TAP, Passcode, Temporary Access Pass)

Ein befristeter Zugriffspass (TAP, Passcode, Temporary Access Pass) ist ein Code, den Sie nur brauchen, wenn Sie den YubiKey als einzige oder als erste Sicherheitsmethode einrichten und keine Authenticator App verwenden.

Wenn Sie neben dem YubiKey auch eine Authenticator App einrichten wollen, richten Sie als erstes die App und als zweites den YubiKey ein. Für das Einrichten der App brauchen Sie keinen TAP; den YubiKey können Sie dann mit Hilfe der App einrichten.

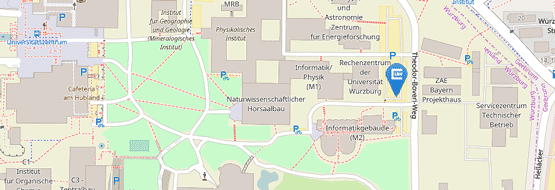

Bei Bedarf wird der TAP für Sie persönlich vom IT-Support ausgestellt und Ihnen per Hauspost an Ihre Dienststelle geschickt. Alternativ können Sie ihn persönlich im IT-Support abholen (Personalausweis bitte mitbringen).

MFA - Überblick & Fragen

Wichtig:

löschen Sie keinesfalls die App auf Ihrem alten Smartphone oder in den Sicherheitseinstellungen Ihres Microsoft-Kontos bevor Sie das neue Smartphone registiert haben. Sie brauchen das alte Smartphone um das Einrichten auf dem neuen zu genehmigen.

Ablauf:

Installieren Sie auf dem neuen Smartphone die App und fügen in den Sicherheitsinformationen Ihres Microsoft-Konto das neue Smartphone entsprechend der Anleitung ein.

Erst wenn dieser Vorgang komplett abgeschlossen ist, können Sie in den Sicherheitsinformationen Ihres Microsoft-Konto die App des alten Smartphones löschen. Die App können Sie ebenfalls dann auf dem alten Smartphone löschen.

Wenn Sie noch einen alternativen zweiten Faktor registriert haben z.B. YubiKey oder MFA App auf einem Tablet, dann können Sie einfach die Microsoft Authenticater App auf dem Smartphone neu einrichten.

Wenn die gelöschte App aber Ihr einzige Sicherheitsfaktor war, können Sie versuchen die App neu zu installieren und mit Ihrem Microsoft Konto verknüpfen. Falls das nicht gelingt, müssen Sie sich an den IT-Support wenden.

A)

Wenn Sie keinen weiteren Sicherheitsfaktor hinterlegt haben müssen Sie sich persönlich im IT-Support einen befristeten Zugangspass abholen.

B)

Wenn Sie neben der App noch einen YubiKey eingerichtet haben, müssen Sie folgendermaßen vorgehen:

Bitte verwenden Sie als Browser Google Chrome oder Edge. Unter Linux wird ausschließlich Google Chrome unterstützt.

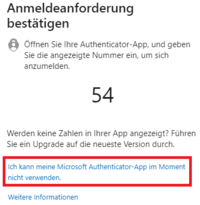

- Melden Sie sich wie gewohnt an, bis Sie die Anmeldung bestätigen müssen.

- Wählen Sie hier [Ich kann meine Microsoft-Authenticator-App im Moment nicht verwenden]

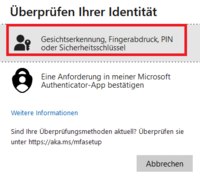

- Wählen Sie [Gesichtserkennung, Fingerabdruck, PIN oder Sicherheitsschlüssel]

- Wählen Sie ggf. über [Verwenden eines anderen Geräts] den [Sicherheitsschlüssel] aus

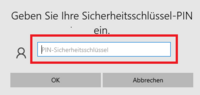

- Geben Sie Ihre Sicherheitschlüssel-PIN ein

- Tippen Sie auf den Sicherheitsschlüssel

Ja, das ist problemlos möglich.

Sie erhalten dann auf beiden Geräten die Mitteilungen zu Genehmigung des Login und können wahlweise auf einem der beiden diese bestätigen.

Wenn Sie die Authenticator App als weiteren Sicherheitsfaktor registrieren wollen, folgen Sie den Anleitungen zum Einrichten der Microsoft Authenticator App.

Der Link zu den Sicherheitsinformationen Ihres Microsoft-Kontos lautet:

Alternativ nach Anmeldung an office.com oder go.uniwue.de/o365 - rechts oben auf Ihr Profil klicken - Konto anzeigen - links im Menü auf Security-Info

Ja, es muss aber ein Microsoft-kompatibler FIDO2-Sicherheitsschlüssel sein.

Eine Liste der Anbieter finden Sie unter Anbieter Microsoft-kompatibler FIDO2-Sicherheitsschlüssel

Wahrscheinlich liegt es am Browser: unter Linux wird nur Google Chrome unterstützt.

Infos der unterstützen Browser finden Sie unter Unterstützung der FIDO2-Authentifizierung mit Microsoft

Vermutlich nutzen Sie als Browser Safari, der unter maOS nicht unterstützt wird. Unterstützt wird nur Google Chrome.

Infos der unterstützen Browser finden Sie unter Unterstützung der FIDO2-Authentifizierung mit Microsoft

Wenn Sie einen Sicherheitsschlüssel als weitern Sicherheitsfaktor registrieren wollen, folgen Sie der Anleitung zum Einrichten des YubiKeys.