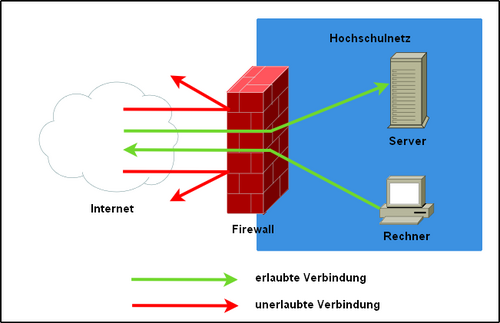

Firewall

Das Rechenzentrum betreibt am Übergang zwischen Internet und Hochschulnetz eine Firewall. Diese erlaubt vom Internet eingehend nur Verbindungen zu explizit freigeschaltenen Diensten ("Whitelisting"). Alle nicht explizit freigegebenen Zugriffe werden blockiert. Bei ausgehenden Verbindungsaufbauten ins Internet werden nur wenige gefährliche Dienste explizit gesperrt ("Blacklisting"), so dass Studierende und Mitarbeiter ohne merkbare Einschränkungen arbeiten können sollen.

Die Firewall arbeitet nach dem Prinzip eines Paketfilters, der zusätzlich das sog. "stateful inspection" beherrscht. Das bedeutet, dass die Eigenschaften ausgehender Datenpakete einem state (deutsch: Zustand) zugeordnet und in entsprechenden Zustandstabellen auf der Firewall gespeichert werden. Eingehende Datenpakete werden dann mit den Tabellen verglichen und bei Vorhandensein eines passenden states akzeptiert und über die Firewall weitergeleitet. Findet sich kein entsprechender Eintrag in den Zustandstabellen, wird nach Access Control Lists (deutsch: Zugriffskontrolllisten) gesucht, die das eingehende Datenpaket explizit erlauben. Existiert auch hier keine passende Regel, wird das Datenpaket an der Firewall blockiert.

Regeln für den Datenverkehr

Die vom Hochschulnetz ausgehend gesperrten Ports sind im Einzeln

- Port 25 (SMTP)

- Port 53 (DNS)

- Ports 135, 137-139, 445 (Microsoft-Netzwerkdienste)

- Ports 161, 162 (SNMP)

- Port 593 (HTTP RPC Ep Map)

Eingehend wird prinzipiell alles gesperrt, es sei denn es wurde explizit eine Portfreischaltung beantragt. Folgende Ports können aber grundsätzlich aus Sicherheitsgründen nicht zur Freischaltung beantragt werden:

- Port 25 (SMTP)

- Port 53 (DNS)

- Ports 135, 137-139, 445 (Microsoft-Netzwerkdienste)

- ICMP

- unsichere Protokolle mit Klartextpassworten, v.a.:

- Port 23 (Telnet)

- Port 110 (POP)

- Port 143 (IMAP)

- Port 3389 (RDP)

- Port 5900 (VNC)

Hinweis: Eine Möglichkeit, mit einem der unsicheren Klartext-Protokoll vom Internet aus trotzdem auf Systeme innerhalb der Hochschule zugreifen zu können, ist das Verwenden des VPN-Clients. Dabei wird eine verschlüsselte Datenverbindung mit dem VPN-Gateway des Rechenzentrums aufgebaut. Ist dies geschehen, so läuft die anschließende Kommunikation vollständig verschlüsselt durch diesen VPN-Tunnel und ein Auslesen der Klartext-Passwörter wird verhindert. Weitere Informationen zur Benutzung des VPNs finden sich auf dieser Webseite.

Eine ebenfalls sichere Alternative bietet ein evtl. im jeweiligen Fachbereich vorhandener SSH-Sprungbrettrechner. Auch hier wird eine verschlüsselte Datenverbindung aufgebaut, jedoch nicht der gesamte Datenverkehr des Rechners verschlüsselt, sondern nur der per SSH weitergeleitete. Eine Anleitung zum Betrieb eines SSH-Sprungbrettrechners oder das Benutzen eines SSH-Clienten wird hier bereitgestellt.

Desweiteren ist es sehr empfehlenswert, anstelle eines der alten Klartextprotokolle, eine moderne sichere Variante zu benutzen. So sollte z.B. SSH anstelle Telnet verwendet werden, oder IMAPS anstelle IMAP. Solche Systeme können dann per Portfreischaltung direkt erreichbar gemacht werden.

Beantragung einer (Port-)Freischaltung

Mitarbeiter und Netzverantwortliche, die einen Rechner in ihrem Fachbereich für Zugriffe aus dem Internet freigeben möchten, müssen eine Freischaltung für diesen beantragen. Dies geschieht durch eine Genehmigung durch den für den jeweiligen Fachbereich zuständigen IT-Bereichsmanager.